10月3日にUnityよりセキュリティに関するお知らせがありました。

https://unity.com/ja/security/sept-2025-01/remediation

内容は「任意のコードが実行される」というもので、脆弱性の中では比較的影響の大きいものになります。

ただし、Unityによればこの脆弱性を利用した攻撃は現在確認されていないとのことです。

影響範囲

以下のバージョンのUnityで作成されたプログラムが影響を受けます

Unity 2017.1 以降 でビルドされた Android、Windows、macOS、Linux 向けのすべてのゲームとアプリケーション

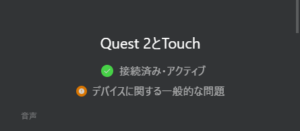

Unity Hubを利用していれば脆弱性を含むバージョンの場合警告が表示されます

対応方法

対応方法は大きく2つあります

- 脆弱性が対応されたUnityのバージョンを利用して再ビルドを実行する(推奨)

- Unity アプリケーションパッチャーを利用してセキュリティパッチを当てる

今回は両方の対応を実施したため、メモで残しておきます

脆弱性の対応が行われたUnityでリビルド

こちらは脆弱性対応が行われたUnityを利用して再ビルドを行うだけとなります

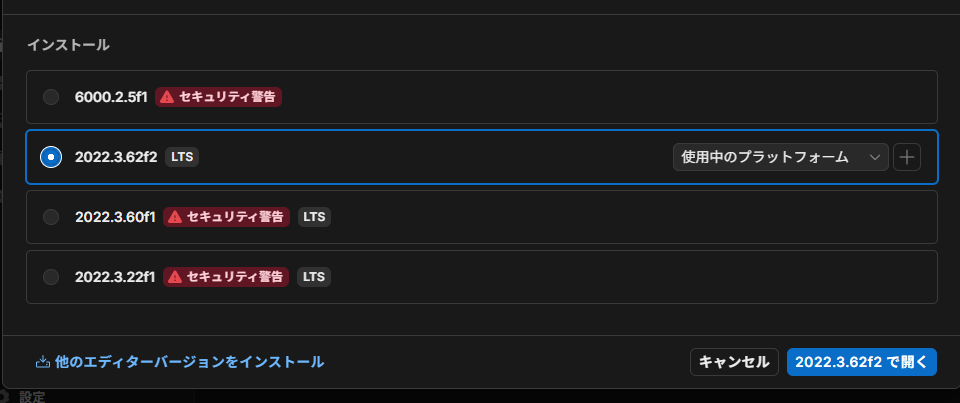

上記画像の場合、2022.3.62f2が脆弱性対応が行われたバージョンなので、こちらでプロジェクトを開き、ビルドを行うだけとなります

Unity アプリケーションパッチャーを利用する

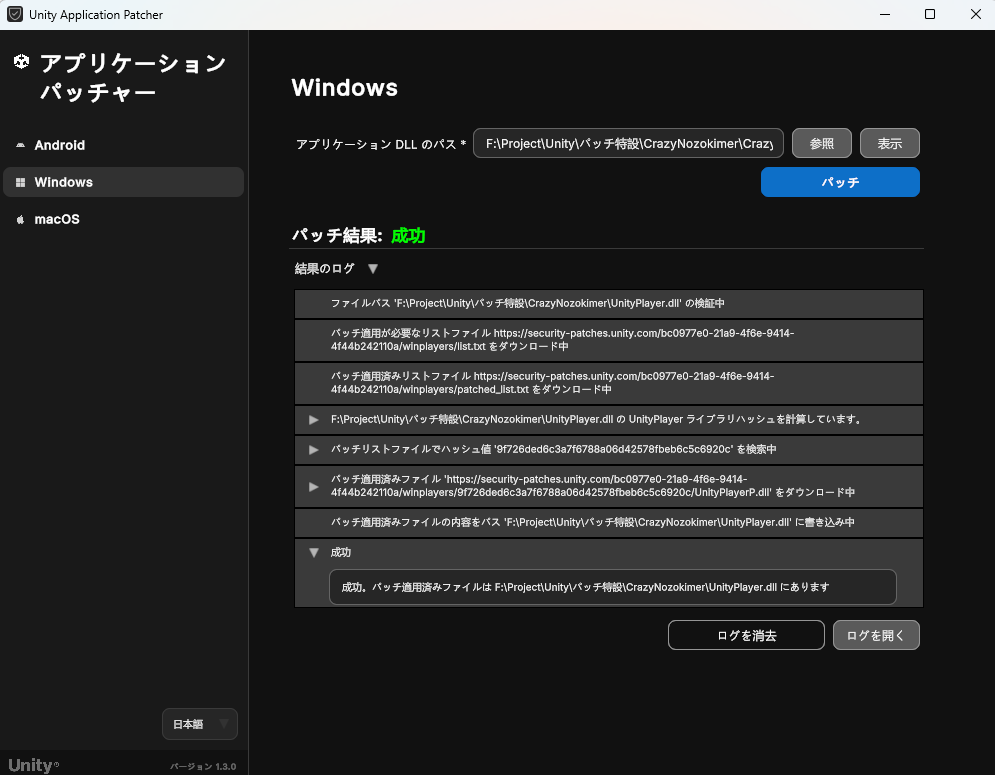

こちらのページからUnity アプリケーションパッチャーをダウンロードします(本記事時点での最新版は1.30)

https://discussions.unity.com/t/cve-2025-59489-patcher-tool/1688032

アプリケーションを起動するとパッチを当てたいアプリケーションのexeかdll(UnityPlayer)を指定するダイアログが表示されるため、ファイルを選択してパッチを実行します

あとは全自動でパッチを当ててくれるため、パッチ後は動作確認を行い、問題なければ終了になります。

どちらの作業も難しくない!対応しよう!

ということで、Unityの脆弱性「CVE-2025-59489」に対してのパッチの当て方でした。

リビルド、パッチャーの利用、どちらも難しくないので、Unity製アプリを公開されている方は対応を行いましょう!

ただ、作業自体は簡単なものの、カジュアルゲームなどとにかく数を出している方は結構手間な作業になりそうですね

ざっと調べた感じ、バッチ処理のようにコマンドラインから実行するような方法な見つからなかったので、全部手動でパッチですかね・・・

自分の場合、6作品(3製品版、3体験版)で、プロジェクトが手元に残っていた1製品のみリビルド、残りはパッチツールで対応しました

パッチ、リビルド後簡単に動作確認を行いましたが特に問題なかったため、そのまま再公開の手続きを行いました

脆弱性対応は大変ですが、今回の件でより堅牢なゲーム開発ツールになったと前向きにとらえて、これからもUnityを使っていきます!